هل يمكنك صنع ثروة عن طريق اختراق لعبة فيديو? | Euronews ، 15 أفضل ألعاب القرصنة | بندقية ورق الصخور

أفضل 15 لعبة قرصنة على الكمبيوتر الشخصي

Contents

- 1 أفضل 15 لعبة قرصنة على الكمبيوتر الشخصي

- 1.1 هل يمكنك صنع ثروة عن طريق اختراق لعبة فيديو?

- 1.2 الاقتصاد في اللعبة

- 1.3 قرصنة اللعبة: دليل المبتدئين

- 1.4 لعبة القرصنة كنمط حياة

- 1.5 سرد العالم قصته

- 1.6 قد يعجبك ايضا

- 1.7 أفضل 15 لعبة قرصنة على الكمبيوتر الشخصي

- 1.8 أفضل ألعاب القرصنة على الكمبيوتر الشخصي

- 1.9 15. مشاهدة الكلاب الفيلق

- 1.10 13. Hypnospace Outlaw

- 1.11 12. ماين كرافت

- 1.12 11. أغنية فاركا

- 1.13 10. exapunks

- 1.14 9. نقطة تهديد

- 1.15 8. بروتوكول منتصف الليل

- 1.16 7. Hackmud

- 1.17 6. Shenzhen I/O

- 1.18 5. رعاة البقر الرباعي

- 1.19 4. الغسكر

- 1.20 3. الوصلة الصاعدة

- 1.21 2. hacknet

- 1.22 1. آخر قلب.استراحة()

- 1.23 قرصنة لعبة الفيديو

لذلك ، مع أن تكون شعبيتها المذهلة بعيدة كل البعد عن الصور التي الطالب الذي يذاكر كثيرا في الماضي ، يبقى السؤال: إذا كان لدى مجلة Cybercrime قائمة بأفلام المتسللين والأمن السيبراني ، فلماذا لا يكون شيئًا مشابهًا لألعاب الفيديو?

هل يمكنك صنع ثروة عن طريق اختراق لعبة فيديو?

![]()

إنتاج مشترك من قبل

حقوق الطبع والنشر Euronws

بواسطة نيكولا دونتون

تم نشره في 20/08/2022 – 11:00 • تحديث 11/05/2023 – 13:55

نسخ/لصق مقال الفيديو التضمين الرابط أدناه: نسخ

يلتقي Hacker Hunter Manfred ، الرجل الذي استغل العيوب في ألعاب الفيديو لجعل ثروة.

لفترة طويلة ، كان عالم ألعاب الفيديو القرصنة يكتنفه السرية. حتى رفع الباحث الأمني ، أدريان ، الغطاء على أساليبه.

أدريان مهاجر بولندي نشأ في الولايات المتحدة ، ولكن في مجتمع القرصنة ، كان معروفًا من قبل اسمه مستعار “مانفريد”.

بصفته مانفريد ، قضى أكثر من 20 عامًا في الغوص في ترميز ألعاب الفيديو لاستغلال نقاط ضعفهم وبيع النهب.

الاقتصاد في اللعبة

أدرك مانفريد أولاً مدى ربحية عالم عمليات شراء الألعاب عبر الإنترنت عندما باع عقارًا افتراضيًا في لعبة Ultima Online 1997.

في اللعبة عبر الإنترنت ، تم البحث عن المنازل بشكل كبير وكان مانفريد قلعة. لقد وضع العقار الافتراضي على موقع eBay متوقعًا أن يصنعه ، في أحسن الأحوال ، بضع مئات من الدولارات. تم بيعها بمبلغ 2،800 دولار.

أصيب مانفريد بالصدمة في البداية ، ولكن بعد ذلك رأى إمكانية كسب الكثير من المال.

“معظم الناس لا يريدون الطحن في اللعبة” ، يوضح. “لا يريدون قضاء ثماني ساعات في اليوم في تعدين الصخور الافتراضية ، يفضلون فقط دفع شخص آخر للقيام بذلك.”

في حين أن مانفريد يمكن أن يكسب المال من خلال قضاء ساعات العمل على توليد كائنات رقمية قيمة ، إلا أنه أراد تسريع الأمور. من خلال اختراق رمز لعبة الفيديو ، يمكنه معالجة اللعبة لمنحه عناصر مربحة بلمسة زر واحدة.

قرصنة اللعبة: دليل المبتدئين

تضمنت العديد من أساليب القرصنة في مانفريد خداع اللعبة في تزويد المستخدمين بمزيد من العناصر مما تم برمجته للسماح.

عملت خدعة ذكية أخرى استخدمها قليلاً مثل عداد المسافات في سيارة تقيس الأميال. عندما يصل عداد المسافات إلى قيمته العليا ، على سبيل المثال 9999 ، ستقوم القيمة التالية بإعادة ضبط عداد المسافات إلى موقعها 0000.

في جهاز كمبيوتر 32 بت ، تكون الأرقام أعلى مع ارتفاع القيم إلى 4.2 مليار ، لكن نفس المبدأ ينطبق. يطلق عليه integer overflow أو underflow.

من خلال طرح واحد من مبلغ صفر على لعبة Wildstar Online ، يمكن لـ Manfred إنشاء 12 تريليون دولار على الفور في العملة داخل اللعبة.

من خلال العديد من الاختراقات المماثلة ، كان لدى Manfred ما بين 200 و 300 قائمة eBay للعناصر عبر الإنترنت. كانت المبيعات من اختراقه تدفع مقابل رسوم كليته وجميع نفقاته.

لن يكشف بالضبط عن مقدار الأموال التي كسبها بالفعل.

لعبة القرصنة كنمط حياة

مانفريد ليس هو الشخص الوحيد الذي حاول كسب العيش من بيع العناصر داخل اللعبة للاعبين الآخرين.

“عليك أن تضع في اعتبارك أن الغالبية العظمى من اللاعبين لا يهتمون بالقيام بذلك” ، يقول بريندان كورنر ، وهو صحفي للأمن السيبراني.

يقول كورنر: “لديك مجموعة فرعية صغيرة جدًا تنظر إليها على أنها شركة وأدركوا في وقت مبكر أن هناك سوقًا للاعبين الذين يريدون زيادة قدراتهم داخل اللعبة مقابل مبالغ مهمة إلى حد ما”.

تمتلك فنزويلا واحدة من أكبر الأسواق للمبيعات داخل اللعبة مع لعبة Runescape Online.

نظرًا لأن RuneScape Online يعمل على أجهزة الكمبيوتر ذات الأجهزة القديمة ، فقد أصبح شائعًا في البلدان النامية ، وقد اتخذ العديد من الفنزويليين العناصر الزراعية وبيعها لسبل عيشهم.

يقول مانفريد: “العملة داخل اللعبة أكثر استقرارًا من عملة فيات الفنزويلية”. “يستخدمون عملة Runescape لدفع ثمن فواتيرهم أو شراء رغيف من الخبز والقيام بالمعاملات اليومية.”

ولكن مع الاعتماد على الناس على ألعاب دخلهم ، فإن حياتهم في خطر إذا قررت شركة اللعبة التصرف ضدهم.

إذا لم تكن شركة اللعبة تحب حسابًا يبيع العناصر ، فيمكنها حظر اللاعب والتمهيد منها من اللعبة.

يلاحظ مانفريد كيف بدأت الشركات بشكل متزايد في العمل ضد المتسللين مثله. لم يقتصر الأمر على إغلاق حسابات البيع ، ولكن المزيد والمزيد من الألعاب بدأت أيضًا في بيع العناصر مباشرة إلى اللاعبين. يقول مانفريد: “كان هذا هو نفس الشيء الذي كنت أفعله”.

“هذا عندما تراجعت” ، يقول مانفريد.

سرد العالم قصته

في عام 2017 ، أصبح مانفريد مشهورًا في مجتمع القرصنة عندما كشف عن الطرق التي اخترق بها أكثر من 30 مباراة لإنشاء مبالغ لا حصر لها من المال داخل اللعبة.

قام بتفصيل أساليبه في Def Con ، واحدة من أكبر اتفاقيات المتسللين ، التي عقدت سنويًا في لاس فيجاس.

على الرغم من أن أيام القرصنة قد انتهت ، إلا أن مانفريد لا يزال يعتقد أن هناك ألعابًا يمكن أن توفر لقمة العيش للأشخاص الذين يرغبون في بيع العناصر داخل اللعبة.

Axie Infinity هي لعبة قائمة على blockchain حيث يمكن للاعبين شراء وبيع العناصر والعملة داخل اللعبة.

يقول مانفريد: “تتمتع Axie Infinity بمشاركة كبيرة في الفلبين ويترك الناس وظائفهم اليومية للمشاركة في هذا الاقتصاد عبر الإنترنت حيث يكسبون حياة أفضل”.

قد يعجبك ايضا

اللعب الآن بعد ذلك

أفضل 15 لعبة قرصنة على الكمبيوتر الشخصي

من بيننا لم يرغب في أن يكون متسللًا رائعًا من الأفلام ، مثل هيو جاكمان في سيف سيف (كلاسيكي)? في الحياة الحقيقية ، يبدو أن الأمور خطيرة وصعبة للغاية ، ولكن في ألعاب الفيديو ، يمكننا كسر النظام ونتم “أنا في” تحت أنفاسنا كما نريد. وبطبيعة الحال ، كانت هناك بعض ألعاب القرصنة الرائعة على أجهزة الكمبيوتر على مر السنين ، وقد جمعنا ما نعتقد أنه كريم من أفضل ألعاب القرصنة للعب على الكمبيوتر الآن.

كما هو الحال مع أفضل قوائمنا الأخرى ، فإننا نأخذ طريقة عرض واسعة ، وهناك عرض ألعاب هنا تمنح أجواءً مناسبة أكثر مما ستحصل على الأوامر باقتحام حساب البريد الإلكتروني السري لوكالة المخابرات المركزية. هناك آخرون حيث أنت نكون القرصنة ، ولكن الأمر يتطلب شكلًا مختلفًا لما قد تتوقعه. مهما كانت الحال ، فهي ألعاب ممتعة جيدة وسيعطيك بعض المرح المناهض للمؤسسة بغض النظر عن سرعة الحالة المزاجية التي أنت فيها. سنقوم بتحديث هذه القائمة مرة أخرى قريبًا ، وهناك المزيد من ألعاب الاختراق المرح في الأفق ، مع الألقاب مثل Mindhack تأخذ المعركة إلى أدمغتنا ، ونائب NDRCVR.

أفضل ألعاب القرصنة على الكمبيوتر الشخصي

15. مشاهدة الكلاب الفيلق

المنصب السابق: دخول جديد (-)

أين يمكنني شراءه: بخار

ماذا يجب أن ألعب: من الصعب العثور على مقارنة دقيقة ، لكنك قد تستمتع بألعاب ألغاز النكهة من الذكاء الاصطناعي مثل اختبار تورينج

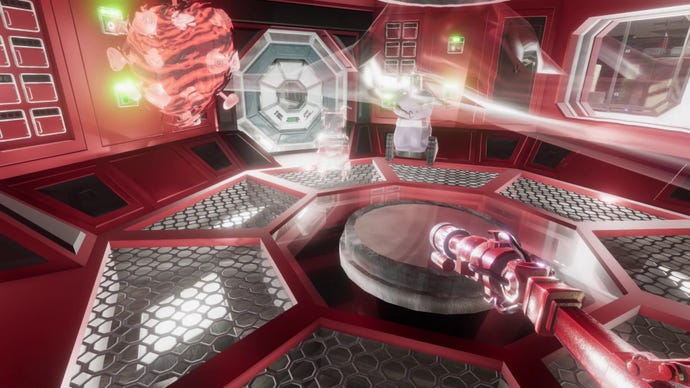

خرجت Ctrl alt Ego في صيف عام 2022 ، وربما يكون غشًا كبيرًا في هذه القائمة – إنها لعبة غامرة من أول شخص مع نهج مفتوح للغاية لكيفية حل الألغاز. لكن تأطير CTRL ALT EGO هو أنك غير مجسم الذات السيطرة على مختلف الأجهزة التي تسيطر عليها الكمبيوتر ، والتي هي خارقة جيدة. يمكنك القفز في روبوت صغير إلى البوبوت حول الغرف ، والقفز إلى وحدات الكمبيوتر مع الكاميرات ، والأبواب المفتوحة ، ومصاعد التحكم ، وتفكك وإعادة دمج الروبوتات الأخرى لتنقلها في مواقع أفضل. ما يمكنك السيطرة عليه يحكمه كمية الأنا التي لديك – قد تتطلب الطابعة 8 الأنا للتنقل والاستخدام ، على سبيل المثال – ويمكنك جمعها عن طريق اختراق أشياء أخرى. تمنحك اللعبة الحد الأدنى من الاتجاه ، لذا فإن الاستكشاف والتجريب هما مفتاح حل الألغاز.

هناك روبوتات معادية وكاميرات أمنية يجب مواجهتها ، ولكن إذا كنت وعيًا ذكيًا صغيرًا عائمًا ، فيمكنك تجنبها عن طريق اختراق الأشياء الصحيحة والتحكم فيها بالتسلسل. وحقي. إذا تم تدمير مضيف واحد ، يمكنك الاستمرار في القفز إلى المضيفين الآخرين. إنها لعبة أصلية وغريبة وذكية مؤهلة تقنيًا كقرصنة. اذن هناك.

13. Hypnospace Outlaw

المنصب السابق: دخول جديد (-)

أين يمكنني شراءه: البخار ، GOG ، متواضع ، حكة.IO ، متجر الألعاب الملحمية

ماذا يجب أن ألعب: لغرابة منخفضة فاي غرابة Xalavier نيلسون جونيور.تسمية التنمية Strange Scaffold لها مبهجة مثل مطار للأجانب الذي تديره حاليًا كلاب أو محاكاة لأجهزة أمراء الحرب الفضائية

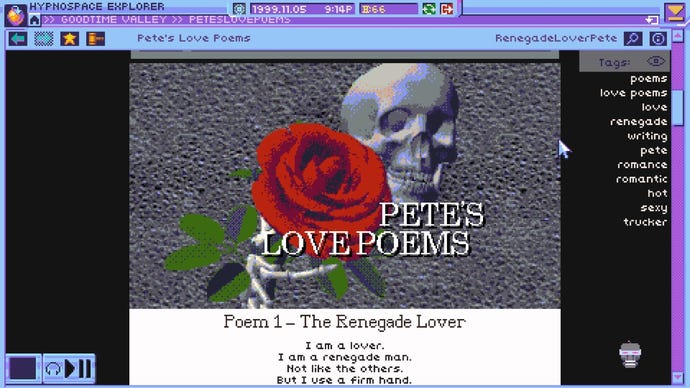

في Hypnospace Outlaw تعمل بالفعل من أجلها الرجل, التنقل عبر مساحة ويب في التسعينيات والرقابة على أي محتوى سيء أو غير مسبوق مع Banhammer الرقمي الخاص بك. ولكن لم تقترب العديد من الألعاب من التقاط مظهر ما كان عليه الحال في الشبكة في تلك الحقبة ، قبل توحيد مساحة الويب إلى موقع Juggernaut Slick. مرة أخرى عندما كان لدى الجميع مدونة غريبة خاصة بهم مع صور GIF من الكعك والروابط إلى مشروع Weirdo Metal Band Side. كان الشريط الذي يصنع موقعًا عملًا منخفضًا لدرجة أن الأشخاص يجمعون بعضًا من أكثر الخردة الرائعة ، ويخترق Hypnospace ذلك في شبكة متشابكة من النشر الغريب والتشجيع والحصول على جحيم من وقتها. العثور على طريقك من خلال كل ذلك ، واكتشاف أدلة تؤدي إلى المدونات غير المدرجة والملصقات المخفية ، هو نوع من الاختراق في الروح ، إن لم يكن في شكل حرفي. وحتى إذا كنت لا تخترق جدران الحماية ، فإن المتسلل ذبذبات, أسماك السيوف المذكورة أعلاه من كل ذلك ، لا مثيل لها.

الإفصاح: مساهم RPS Xalavier Nelson Jr. كان مصمم سردي في الخارج عن القانون.

12. ماين كرافت

المنصب السابق: 8 (-4)

أين يمكنني شراءه: مايكروسوفت

ماذا يجب أن ألعب:العاب تركيب? ربما Terraria ، وهناك برنامج فضاء Kerbal إذا كنت تحب التكرار والتجريب لجعل الأمور تعمل ، Stardew Valley إذا كنت تحب بناء الأرض وإتقانها مع مرور الوقت.

أنا آسف. حاولت التفكير في سبب وجيه لا لتضمين Minecraft في القائمة. إنها لعبة البقاء على قيد الحياة. يتعلق الأمر بلكم الأشجار. لقد أصيب الملايين من الأطفال الأبرياء. لكن كلما حاولت أكثر صعوبة في تجاهل كل العبث والعباء والإبداع الذي ذهب إلى لوففي لموجانج تحول. أولاً ، بدأ الناس في صنع أجهزة كمبيوتر 16 بت داخل اللعبة ، ثم قاموا بعمل مناظر طبيعية لموسيقى يمكنها تشغيل أغاني كاملة ، ثم قاموا بعمل ألعاب أقدم داخل اللعبة ، ثم صنعوا أجهزة سطح المكتب بأكملها مع لوحات مفاتيح تعمل. ثم قاموا بمحركات أقراص صلبة لإنقاذ كل عملهم الشاق ، وبعد ذلك ، لأنك تحتاج إلى مكان لوضع كل هذه الآلات ، فقد صنعوا مجمل الدنمارك. حتى RPS حصلت على هذا الإجراء ، مع مساهم RPS و Severies Intelligence حاصل Duncan Geere يمنح القراء درسًا في الكود باستخدام اللعبة كأداة تعليمية.

أستطيع أن أفهم ما إذا كان بعض الناس يعتقدون أن Minecraft أقل من لعبة القرصنة أو البرمجة وأكثر من لعبة ل المتسللين والمبرمجين. لكن من الواضح من الأمثلة المذكورة أعلاه أن الأخير جيد بما يكفي لأغراض هذه القائمة.

11. أغنية فاركا

المنصب السابق: دخول جديد (-)

أين يمكنني شراءه: Steam ، GOG ، متجر ألعاب ملحمية

ماذا يجب أن ألعب: لا تتغذى على القرود هي SIM “Digital Voyeur” الموصوفة ذاتيًا ، حيث يمكنك الوصول إلى شبكة من كاميرات الأمان ويمكنك استخدام المعلومات التي يسجلونها لتحقيق غاياتك الخاصة

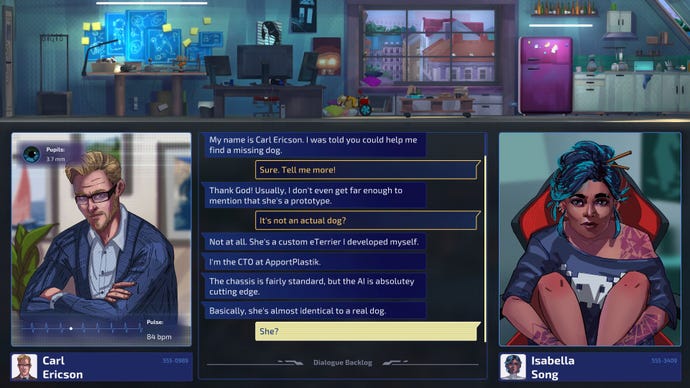

ماذا يفعل المرء إذا كان المرء تحت إلقاء القبض على المنزل لكونه متسلل? لماذا تفعل المزيد من القرصنة ، بالطبع! قد تقتصر أغنية إيزابيلا على استوديوها شقة ، ولكن على الإنترنت يمكنها الذهاب إلى أي مكان ، وفي العملية تشابك مع بعض القرمين الأعلى. تلعب القصة نوعًا ما مثل الإجرائي للشرطة عن طريق المرآة السوداء. أنت تأخذ حالة جديدة ، ومقابلة العميل ، وتشغيل عمليات البحث على الجميع والشيء المعني. من هناك ، يمكنك اختراق كاميرات الأمان في مواقع ذات صلة بالحالة ، والانتقال بينهما ، مما يؤدي. يتم تشغيله كقطعة من أعلى إلى أسفل ، تم تجريده من التمثيل لمكان ، حيث يكون الناس نقاطًا صغيرة متحركة. وفي الوقت نفسه ، لا تزال إيزابيلا جالسة على مكتبها في الثلث العلوي من الشاشة ، مع التركيز على أنك في الواقع متسلل رائع.

يمكنك رنين الناس لوضع الخائفين على ما تعرفه ، وتعزيز لقطات الأمان ، ووضع أدلة لتشغيل اللعبة النهائية للحالات والمحادثات. في الوقت نفسه ، هناك قصة أكبر حول العواقب والجريمة والمستقبل. إنه ليس صوت Hacker من نوع Typey أنا في نوع من القرصنة ، ولكنه يستخدم ذكائك بطريقة مماثلة.

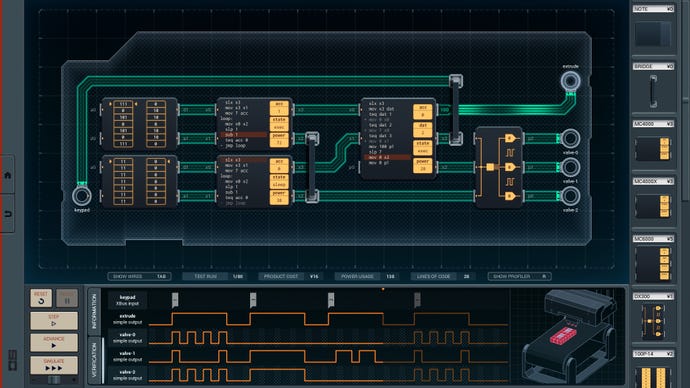

10. exapunks

المنصب السابق: 10 (-)

أين يمكنني شراءه: البخار ، GOG ، متواضع ، حكة.IO

ماذا يجب أن ألعب: تحقق من Opus Magnum و Infinifactory ، أيضًا بواسطة Zachtronics

exapunks هي أخرى لألعاب برمجة Zachtronics. بعد الكثير من الألغاز حول العبث مع أحجرة الكمبيوتر ، صنع الاستوديو أخيرًا واحدة من رؤية التسعينيات من Hackerdom. غرف الدردشة والزيينات وتسليم البيتزا والأبواع الإلكترونية التي تحول جسمك إلى لوحة الدوائر. كل شيء هناك ، صورة دقيقة للعقد.

يشبه The Pozzling الألعاب الأخرى من الاستوديو ، وأبرزها شنتشن I/O. يمكنك التخلص من لوحة المفاتيح الخاصة بك ، باستخدام الكلمات الرئيسية والأوامر لإنشاء القليل من الكهرباء السحرية. هنا ، تقوم ببرمجة Buderbots Tiny التي يمكنها تكرار وتنتشر داخل آلة المضيف ، مثل فيروس صغير. يمكنك اختراق آلة الصراف الآلي الخاصة بالبنك وجعلها تبصق الأموال في الشارع. يمكنك اختراق وحدة التحكم في ألعاب الفيديو ومشاركة الألعاب المنزلية مع المتسللين الآخرين في العالم الحقيقي. يمكنك اختراق ذراع y0ur الخاص. إنها لعبة فيديو جيدة.

وقال المصمم زاك بارث لـ Alex Wiltshire لبحث بعض المتسللين للبحث في قصة اللعبة. وقال “اتضح أن المتسللين هم المتسكعون”. “قابلنا حفنة وغالبًا ما سرقت بطاقات الائتمان واكتشفنا طرقًا لتمزيق شركات الهاتف للحصول على مكالمات هاتفية مجانية.”

9. نقطة تهديد

المنصب السابق: 9 (-)

أين يمكنني شراءه: البخار ، متواضع

ماذا يجب أن ألعب: توقيع الحرارة والمعالجات التكتيكية هي الألعاب الأخرى في ثلاثية defenestration.

بنطلون هوائي لم تكن دعوة على الإطلاق. في Gunpoint ، يتعين على بطل الرواية المظلل الخاص بك اقتحام المباني المحلية وسرقة البيانات لعملائه الخاصين. للقيام بذلك ، أنت مُعطيت Crosslink ، وهو جهاز يتيح لك معالجة أسلاك كل مستوى. أنت في الأساس كهربائي سري مع بنطلون يسمح لك بالالتزام بالمباني. يمكنك إعادة توصيل مفاتيح الضوء لإعطاء الصدمات الكهربائية للحراس ، لعبة مع المصعد بحيث تسافر لأعلى ولأسفل ، (في النهاية) يمكنك إعادة توصيل الأسلحة النارية بأنفسهم. لأن عسر الولادة.

ليس كل شيء العبث بالأسلاك. يحتفظ Gunpoint بحب العنف الغريب. يمكنك فتح الباب في وجه حراس ، أو القفز عليهم من نمط النينجا السقف ، أو الانقضاض عليهم من بعيدا وأخذهم من أسطح المنازل ، فقط لضربهم في القطع عشرات المرات بعد التأثير. أعتقد أن هذا يسمى “الهندسة الاجتماعية”.

الإفصاح: كان توم فرانسيس ، مطور السلاح ، وهو مساهم في RPS في بعض الأحيان.

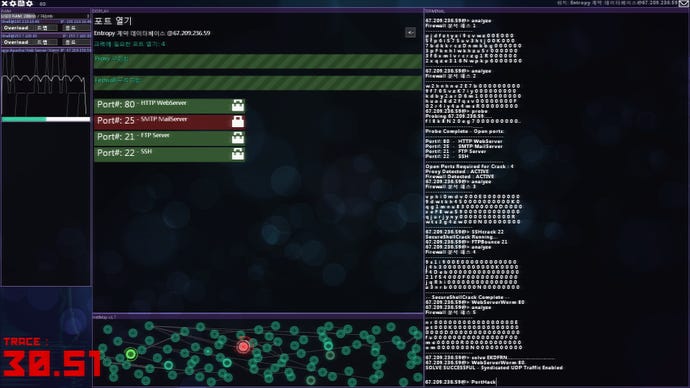

8. بروتوكول منتصف الليل

المنصب السابق: دخول جديد (-)

أين يمكنني شراءه: البخار ، gog ، متواضع

ماذا يجب أن ألعب: بعض ألعاب Typery الأكثر في القائمة ، مثل Hackmud أو Hacknet أو Uplink

بروتوكول منتصف الليل هو لعبة استراتيجية قائمة على ساحة معركة شبكات الكمبيوتر. أنت تلعب كبيانات ، وهو مخترع تم إصداره مؤخرًا من قبل رجال الشرطة بعد تسرب هويتك. انتهاك شروط الإصدار الخاص بك ، لقد عادت مباشرة إلى شبكات الاختراق وإرسال شبكتك بالبريد الإلكتروني من الأصدقاء والأقران المظلمين ، مع الهدف الأولي المتمثل في المقام الأول.

يتم تشغيل بروتوكول منتصف الليل بالكامل مع لوحة المفاتيح الخاصة بك. عندما تحصل على عناوين جديدة لاختراقها ، إما من التحقيق أو نقلها إليكم من قبل وسطاء المعلومات ، فإنك تقتحمهم بأهداف مختلفة. هناك حسابات مصرفية يمكنك تجفيفها أو المغادرة والمعلومات التي يتم تنزيلها واستخدامها كما يحلو لك ، ويمكنك وضع أحصنة طروادة وغيرها من المصائد للحصول على ما تحتاجه. لديك مجموعة من خمسة برامج لتشغيلها ، مثل عباءة لإبطاء عملية التتبع التي ستبدأها شبكة العدو بمجرد أن تقفز على متن الطائرة ، وهجمات عدوانية لخرق جدران الحماية والدفاعات الأخرى ، وبرامج الكشفية للكشف عن تلك الدفاعات في المكان الأول. يتم نشر كل واحد من هذه الأوامر المكتوبة ، ويمكنك شراء المزيد من BlackMarket أثناء كسب المزيد من المال. يؤثر الاختيار الذي تقوم به أيضًا على سمعتك كقراش رمادي أو أبيض أو أسود. كل شيء يبدأ بسيطًا بما فيه الكفاية ، ولكن قريبًا جدًا ، فإنك تنشق شبكات من العقد التي تدفع الأرقام المزدوجة. كألعاب تجعلك تشعر وكأنك متسلل مناسب ، فإن هذه اللعبة هي الطريق هناك.

7. Hackmud

المنصب السابق: 7 (-)

أين يمكنني شراءه: البخار ، الحكة.IO

ماذا يجب أن ألعب:

Hackmud مكان رائع ورائع. أنت موجود كبوت منظمة العفو الدولية داخل عالم مستقبلي متصل. لقد مر وقت طويل منذ أن مات البشر (أو اختفوا إلى الفضاء ، إنه غامض بعض الشيء). على هذا النحو ، يجب عليك جمع وكسب GC ، عملة افتراضية ، لأن هذا هو ما تبنيه مثلك على عاتقك. لسوء الحظ ، هناك آحرون. هذه لعبة قرصنة عبر الإنترنت ، حيث قد يقسم لاعب آخر إلى حساباتك ، وسرقة كل ما تبذلونه من ذلك على شبك. إذا حدث هذا ، فأنت من أجل كومة الخردة ، روبوت صغير. حان الوقت للبدء من جديد.

إنه عالم صعب الدخول فيه ولن تحصل على فائدة كاملة منه إلا إذا كنت إما تقضي بعض الوقت في تعلم JavaScript الأساسي أو معرفة لغة البرمجة بالفعل. بعبارات MMO ، إنه أقرب إلى EVE عبر الإنترنت. المخاطر عالية ، منحنى الصعوبة فاحش ، والكون مليء بفنانين الاحتيال. أعلم ، لأنني كنت أحدهم. لهذه الأسباب ، Hackmud ليس للجميع. لكن بالنسبة لأولئك الذين يغامرون في طبق Petri هذا من Pondlife ، يمكن أن تكون مغامرة مجنونة.

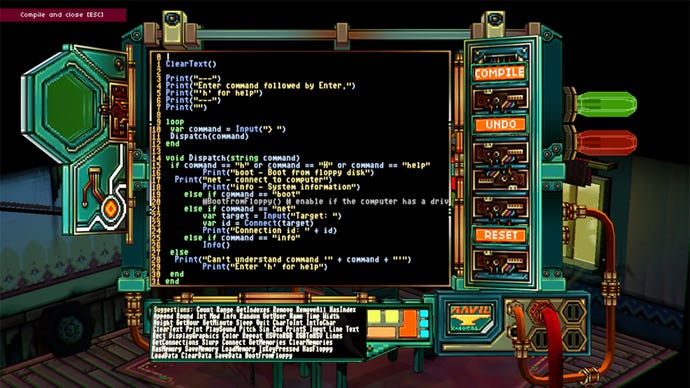

6. Shenzhen I/O

المنصب السابق: 6 (-)

أين يمكنني شراءه: البخار ، GOG ، متواضع ، حكة.IO

ماذا يجب أن ألعب: كل ألعاب Zachtronics الأخرى التي أوصنا بها في وقت سابق? نعم ، هؤلاء. Opus Magnum هو الأكثر سهولة ومباشرة.

لعبة Zachtronics أخرى? حسنًا ، إذا كنت ستضع ألعابك داخل حدود نظام التشغيل الخيالي ، فلماذا تتوقف عند واحدة? هنا ، أنت مغترب تعيش في الصين الصناعي ، تعمل في شركة إلكترونيات تدعى Longteng. تنبيهات البريد الإلكتروني ping يتم تعيين المهام. عليك أن تصنع أجهزة لمختلف العملاء. في بعض الأحيان يكون هذا بسيطًا مثل إعلان النيون. في بعض الأحيان يكون الأمر أكثر سرية قليلاً. في جميع الحالات ، سيتعين عليك الرجوع إلى الدليل ، الذي توصي به اللعبة الطباعة ووضعه في موثق (أنا ثاني هذه النصيحة).

من نواح كثيرة ، إنه الخلف الروحي لـ TIS-100. لا تزال العبث بالأرقام ، ودفعها من عقدة إلى أخرى في المبرمج الأساسي ، وما زلت تحاول تحسين التصميمات الخاصة بك لتشغيل أكثر كفاءة. ولكن هذه المرة هناك مكونات تقلق بشأنها. تقوم بنقل الرقائق والمفاتيح والأدوات الموجودة على لوحة الدوائر. بأكثر من طريقة ، فأنت تحاول عدم عبور أسلاكك.

5. رعاة البقر الرباعي

المنصب السابق: 5 (-)

أين يمكنني شراءه: البخار ، متواضع ، حكة.IO

ماذا يجب أن ألعب: جعلت ألعاب Blendo The Short Capers الجميلة ثلاثين رحلة من العظام المحبة والجاذبية

لدى بريندون تشونغ حب واضح للسرقة والكبر ، كما أصبح واضحًا عندما قرر صنع شيء استمر لفترة أطول من بضع دقائق. هنا ، أنت فريق من اللصوص. على الرغم من أنك تتحكم في ثلاثية كاملة من الشخصيات ، فإنك ستلعب في الغالب كقراشة. كل مستوى عبارة عن لغز بيئي صغير يحتاج إلى حل عن طريق كتابة الأوامر في “سطح السفينة” الخاص بك-وهو جهاز كمبيوتر في الرصيف مع مودم 56 كيلو متر الذي تحضره إلى كل مبنى سكني فاخر أو قبو بنك أو محطة فضائية (نعم ، تذهب إلى الفضاء). الأوامر بسيطة ، على سبيل المثال ، كتابة ‘door4.فتح (3) “سيفتح رقم الباب 4 لمدة 3 ثوانٍ. باستخدام هذه الأساليب ، يجب أن تدخل في المساحات المحرمة ، وتجنب الكاميرات والليزر والإنذارات ، والاستيلاء على كل ما تحتاجه ، والخروج.

إنها ليست لعبة مثالية ، ولكن رؤيتها لـ Retro-Cyberpunk Nuevos Aires مفصلة وأنيقة ، وكل علامات التحذير وقطع القفز ، بينما تحتوي أيضًا. تهمل ألعاب القرصنة في بعض الأحيان تفاصيل العالم الحقيقي ، وتصبح مثبتة في شاشة واحدة. يذكرك رعاة البقر الرباعي بأن الكمبيوتر هو مجرد وسيلة لإحداث التغيير في الواقع. كما حصلت على قطة رائعة. قام Blendo بعمل رمز اللعبة مفتوح المصدر بعد فترة وجيزة من الإصدار

4. الغسكر

المنصب السابق: 4 (-)

أين يمكنني شراءه: البخار ، gog ، متواضع

ماذا يجب أن ألعب: للحصول على رسالة حب إلى واجهة المستخدم ، جرب مراقبة لعبة الرعب المارقة المارقة. لكتابة الأوامر ، انتقل إلى بروتوكول منتصف الليل

أنت تعرف المشهد الافتتاحي في الأجانب ، حيث يأتي التحقيق الصغير في جراب Ripley’s Escape ويفحص الغرفة مع ضوء أزرق متذبذب? هذا ما يشعر به الغسكر. يمكنك التحكم في فريق من الطائرات بدون طيار وأنت تبحث عن الإنقاذ بين النجوم. أنت بحاجة إلى خردة ووقود للحفاظ على سفينتك مستمرة. للحصول على هذا ، يجب أن تستقل واستكشاف المهاجرين الذين يتناثرون على المجرة (لأسباب غير واضحة تمامًا). أي مصمم آخر سلم هذا الفرضية قد يفكر على الفور: “حسنًا ، لذا قم بالتحكم وربما بعض المفاتيح الساخنة”. لكن لا يخطئ العلية. بالنسبة لهذه الوظيفة ، ستعتمد بالكامل تقريبًا على محطة سطر الأوامر.

إنها خطوة تتناسب تمامًا مع جو اللعبة وأسلوب الفن. إن واجهة المستخدم تدور حول هذا الرسم المليء بـ Clunky في سبعينيات القرن العشرين ، وصولاً إلى قائمة الإيقاف المؤقت. تم تقديمه مع مخطط لسفينة ، وكتب أوامر لنقل طائرة بدون طيار إلى منفذ الطاقة وتوليد الكهرباء. ثم اكتب المزيد من الأوامر لفتح الأبواب. ببطء تشق طريقك عبر الحطام ، على أمل أنه لا يوجد خلف الباب المجاور لا يوجد تهديد أجنبي. سيكون هذا أخبارًا فظيعة. المساعدون الآليون الخاص بك هش لدرجة أنه قد يكون كذلك من شاشات الهاتف.

الكثير من ألعاب القرصنة تدور حول الذعر والكتابة بسرعة تحت الضغط. لكن Duskers يدور حول دقة. استخدم الماسحات الضوئية وأجهزة الاستشعار للكشف عن الأشكال الحيوية الضارة. تدفق الأجانب من السفينة عن طريق فتح الخطوط الجوية عن بعد ، أو إغضانهم نحو الأبراج. لقد أصبح أكثر توترًا من خلال هيكل Roguelike واستهلاك الوقود الذي يشبه FTL.

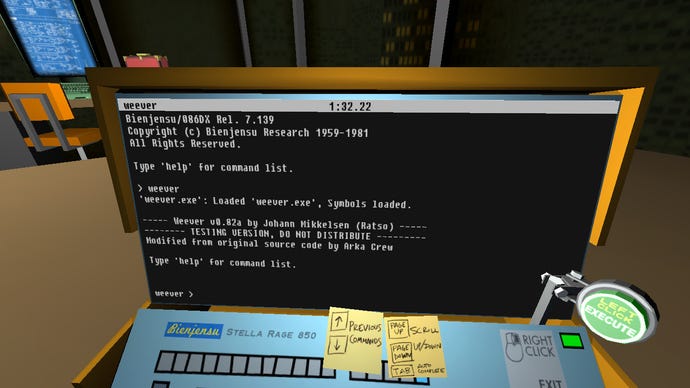

3. الوصلة الصاعدة

المنصب السابق: 3 (-)

أين يمكنني شراءه: البخار ، gog ، متواضع

ماذا يجب أن ألعب: ربما تكون الوصلة الصاعدة أكثر غربيات من بعض الآخرين في هذه القائمة ، ولكن جرب Hacknet وآخر قلب.استراحة()

هذه هي اللعبة التي غالباً ما تتبادر إلى الذهن عندما يقول شخص ما “اختراق سيم”. عندما توصل الانطوائي بالوصلة الصاعدة ، قاموا بإعادة تعريف إلى حد كبير ما الذي يجب أن تبدو عليه لعبة كمبيوتر Cyberpunk الجيدة. تلعب تحت الاسم المستعار الخاص بك على جهاز كمبيوتر داخل الحاسوب ، يمكنك الانضمام إلى وكالة من المتسللين مقابل الاستئجار. سرعان ما تبدأ في اقتحام الشبكات لتغيير السجلات وسرقة البيانات وحذف الملفات غير المرغوب فيها. على طول الطريق الذي تكتشفه المزيد من البرامج وترقية منصرك لاقتحام أنظمة أقوى وأكثر رعبا. عليك أيضًا ترتد اتصالك في جميع أنحاء العالم من خلال عناوين IP متعددة. هذا تم استغلاله في المفهوم المسرحي للقرصنة في ذلك الوقت – كان المشهد من Goldeneye هو Natalya تتبع اتصال بوريس ، والسرقة الرقمية لأسماك السيف (التي نذكرها لأنها محك ثقافي).

لا مثل هذا الفم في الوصلة الصاعدة رغم ذلك. كانت اللعبة قاسية بشأن الفشل وغالبًا ما ترى جهاز الوكيل الخاص بك و الحساب المصرفي الذي يحجزه القانون ، مما يتركك للبدء من جديد. يمكنك “حفظ” لعبتك من خلال تعديل ملفات اللعبة نفسها ، والتي يمكن تفسيرها على أنها لغز ميتا رائع. إنه مؤرخ قليلاً الآن ، لذلك سترغب في اللعب مع تثبيت MODOVER للوصلة الصاعدة. بصرف النظر عن ذلك ، أصبح الوصلة الصاعدة كلاسيكية كلاسيكية ومرهفة الطريق لجميع المتابعين في أعقابها. بالتأكيد ، قد تكون اللعبة التالية في هذه القائمة موجودة بدونها.

2. hacknet

المنصب السابق: 2 (-)

أين يمكنني شراءه: البخار ، GOG ، متواضع ، حكة.IO

ماذا يجب أن ألعب: مرة أخرى ، لتجارب مماثلة ، سترغب في إلقاء نظرة على ألعاب OS Hacker الأخرى في هذه القائمة. هناك أيضًا محاكاة Hacker متعمقة للغاية ، ولكن هذا ليس مرحة

تم التغاضي عن Hacknet قليلاً. مثل الوصلة الصاعدة ، فإنه يضعك في دور مستخدم الكمبيوتر الذي يسبق عناوين IP ، ويختلط مع مجتمعات المتسللين تحت الأرض. منحك أحد المتبرعين غير المعروفين المعروف باسم “بت” هذا نظام التشغيل الجديد الغريب ، وهو في الأساس مجموعة أدوات المتسلل. لكن لا تقلق بشأنه لأنه مات. لا يأتي الفرح الحقيقي للعبة من اكتشاف وفاته أو أصول نظام التشغيل (على الرغم من أن هذا هو خطاف لائق) ، ولكن من استخدام خط القيادة لتشغيل البرامج ، واستكشاف أدلة أهدافك ويتسبب عمومًا في حدوث روكوس كبير. غمر المكافأة إذا استمعت إلى الموسيقى التصويرية Wipeout أثناء قيامك بذلك.

هناك عنصر من عنصر التحكم في الماوس (يمكنك تحديد الملفات بالنقر فوقها على سبيل المثال ، بدلاً من كتابة كل شيء) ولكن كلما كنت تتنقل في هذا العالم الجديد كلما زادت السرعة التي تحتاجها لتصبح غير قابلة للمعوج. تبدأ في استخدام المحطة الجدية ، وأصبحت أوامر Linux على طراز Linux الطبيعة الثانية. هناك لحظة رائعة في المراحل المبكرة التي تنطوي على منافس من Blackhat Hacker وبعض القرارات الأخلاقية لتجعلك تضغط. ناهيك عن قصة منفصلة تمامًا لأكثر تفكيرًا جنائيًا. كما أقول ، فإن الفكرة نفسها تدين بالكثير من الوصلة الصاعدة. لكن التنفيذ الذي يجعل hacknet رائعا. لا يمكن لبعض الكلمات التي تم إملائها في أخطاء إملائية وخشب أو اثنتين منعها من أن تكون أنيقة ومضحكة وقصيرة برشاقة. إذا كان الكمبيوتر الخاص بك محرك أقراص مضغوطة ، فإن كتابة “opencdtray” في المحطة في Hacknet ستجعل علبة القرص المضغوط مفتوحًا بالفعل.

1. آخر قلب.استراحة()

المنصب السابق: 1 (-)

أين يمكنني شراءه: البخار ، gog ، متواضع

ماذا يجب أن ألعب: من الصعب العثور على أي شيء ذكي. VA-11 Hall-A IS ، لكنها ليست لعبة قرصنة. وراء السماء الصلب ، فإن لعبة المتسللين للعبث مع الأشياء من حولك ، لكنها ليست محطمة مثل هذا.

عندما تبدأ في تشغيل مغامرة Scandi الملونة هذه ، قد تكون مسامحة للتفكير أنها نقطة بطيئة وذات “ننقر بدون اتجاه على الإطلاق. لكن المثابرة وستجد واحدة من أذكى الألعاب التي ستلعبها على الإطلاق. قلب.Break () يضعك في الأحذية الخضراء المشرقة لـ Sebastian ، الذي انتقل إلى مدينة دوريسبرغ الكبيرة بعد أن هبطت وظيفة بائع الصودا. أنت تتجول حول هذه المدينة الغريبة التي تبيعها بعد العلبة للمواطنين الغريب ، ومعظمهم لا يريدون حتى واحدة. عندما تبدأ في هذا العالم الجديد الشجاع من المرطبات ، ستلتقي بمجموعة من المتسللين الذين يقاتلون ضد وزارة الكمبيوتر الوحشية. سرعان ما تحصل على “المعدل” الخاص بك – جهاز يتيح لك اختراق أي كائن قابل للاستخدام في اللعبة.

في هذه المرحلة ، القلب.Break () Flips. تتجول في استكشاف رمز كل ما يمكنك الحصول عليه. تجد أشخاصًا يمكنهم تعليمك كيفية القراءة والكتابة في هذا الرمز – لغة برمجة بالكامل تسمى Sprak (الكلمة السويدية لـ “اللغة”). تبدأ في اللعب والعبث بالأشياء اليومية بطرق تساعدك على ذلك يغش اللعبة. على سبيل المثال ، عادة ما تتعب سيباستيان كل يوم وعليك أن تذهب إلى الفراش لإعادة شحن طاقتك ، وإلا فإنك تنهار. ولكن ماذا لو اخترقت كوبًا من الماء بحيث يقلل من “نعاسك” بعامل “100”? أشياء صغيرة مثل هذه هي مجرد البداية. تريد اختراق الباب بحيث يأخذك في منتصف الطريق عبر المدينة? معرفة ذلك. تريد نقل جسمك عبر الإنترنت إلى الكمبيوتر المالي المركزي للمدينة? تستطيع فعل ذلك. هل تريد إعادة كتابة برنامج الكمبيوتر المالي المذكور بحيث يتم تخفيض الحساب المصرفي للجميع إلى 0 دولار ، ويتم إلغاء الأموال نفسها ، وهو لا تايلر دوردن? افعلها. فعلتُ. وأنا لا أندم على سطر واحد من الكود.

بندقية الورق الروك هي موطن ألعاب الكمبيوتر الشخصي

قم بتسجيل الدخول وانضم إلينا في رحلتنا لاكتشاف ألعاب الكمبيوتر الغريبة والمقنعة.

قرصنة لعبة الفيديو

– بول جون سبولدينج

نورثبورت ، ن.ذ. – يوليو. 19 ، 2023

لذلك ، مع أن تكون شعبيتها المذهلة بعيدة كل البعد عن الصور التي الطالب الذي يذاكر كثيرا في الماضي ، يبقى السؤال: إذا كان لدى مجلة Cybercrime قائمة بأفلام المتسللين والأمن السيبراني ، فلماذا لا يكون شيئًا مشابهًا لألعاب الفيديو?

المنظور الفريد لألعاب الفيديو هو قابليتها للتفاعل. يمكنك اختيار أن تكون متسللاً ، أو التفاعل مع المتسللين ، أو اختراق اللعبة نفسها.

سواء أكان ذلك Shepard in the Mass Effect ، مع رفاقهم المتسللين الذين يقاتلون سباق الآلات يهدد المجرة بأكملها ، أو صدمة النظام التي تصدر اللاعب على أنه قراصنة أمان بلا اسم ، أو Gray Hack ، وهو عنوان متعدد اللاعبين على الإنترنت يحاكي الهندسة الاجتماعية ، والألعاب هي وسيلة متنوعة بشكل لا يصدق تعرض الجماهير للقرصنة بطرق مختلفة.

بعض العناوين مثل Bitburner و Duskers و Hackmud و Quadrilateral Cowboy و Screeps: World ، يستخدم اللاعب واجهات خط الأوامر للتقدم خلال اللعبة.

تُظهر المفضلات المألوفة مثل Tron و Batman و James Bond.

ويشيد عنوان واحد عن مصاصي الدماء لكيفن ميتنيك.

تشمل هذه المجموعة من الألعاب شخصيات متسللة ، وقدرات اختراق ، والذكاء الاصطناعي ، والعلم الإلكترونية ، والبرمجة ، والمزيد.

.اختراق // ز.ش. – بعد حادثة تسببت في عطل بعض أنظمة الكمبيوتر في جميع أنحاء اليابان ، مشروع ز.ش. مكلف باستعادة الإنترنت و العالم, لعبة لعب الأدوار الأكثر شعبية على الإنترنت ، والتي ازدهرت تحت الهالة ، الذكاء الاصطناعي. المشروع .أنتجت Hack Universe ألعاب متعددة ، ومسلسل أنيمي ، وصورة متحركة متحركة ، وأكثر من ذلك.

حرب الجيل الرابع-زعزعة استقرار الدول المعارضة من خلال القرصنة والتدخل السياسي والضربات العسكرية وترشيح البيانات والاغتيال في هذه الاستراتيجية في الوقت الفعلي.

بروتوكول ألفا-مع نظام حوار فريد من نوعه ، فإن فيلم تجسس Action Action من الشعب الثالث هذا يطلق النار على اللاعب ويقوم باختراق طريقه إلى كشف مؤامرة شريرة من شأنها أن تؤثر على الكوكب بأكمله.

سرب أجنبي – “اخترق الكوكب!”هو شعار كرره ديفيد” تحطم “مورفي باعتباره تكريمًا لأسمائه في الفيلم المتسللين. تعطيل هذا مطلق النار من أعلى إلى أسفل التعاونية في اقتحام أنظمة الكمبيوتر ودعم جحافل الغريبة.

Assassin’s Creed – باستخدام Animus لاستعادة ذكريات أسلافه في الواقع الافتراضي ، يقوم ديزموند مايلز باختراق الحمض النووي الخاص به لمنع فرسان المعبد من الحصول على التكنولوجيا التي يمكن أن تكتب الإرادة الحرة للجنس البشري. هذا الامتياز الشبح في العالم المفتوح يحتوي على أكثر من عشرة إدخالات.

سلسلة نجمي – في عام 2078 ، تعرض الإنسانية لخطر الانقراض لأن العالم يتعرض للهجوم من قبل كائنات نقل الأبعاد الموجودة في بُعد موازٍ. بافتراض دور ضابط الشرطة الذي يساعده المتسلل ، يجب على اللاعب محاربة هذا التهديد الأجنبي الذي يحتمل أن يكون في العالم.

Apex Legends – في هذا المعركة ، ينضم Royale Hero Shooter ، Crypto ، المعروف باسم Tae Joon Park ، وهو مهندس كمبيوتر ، إلى ألعاب Apex كمتسلل أسطوري يستخدم بدون طيار للمراقبة للكشف عن موقع الأعداء عبر خريطة اللعبة.

فيروس يدعى توم – برمجه عالم مجنون ، يصيب قواعد البيانات الهندسية لشركة كبيرة مع فيروس عن طريق إعادة ترتيب الدوائر في هذا البوغ ثنائي الأبعاد.

بابا أنت – معالجة القواعد في كل مستوى لتغيير كيفية عمل اللعبة من خلال التفاعل مع الكتل لحل الألغاز المنطقية في هذا المنطق ثنائي الأبعاد.

Battlestar Galactica deadlock – خذ قيادة الأسطول الاستعماري وإدارة الأنظمة الفرعية للسفن ، بما في ذلك خليج التكنولوجيا الخاص بك ، والذي يحدد حربك الإلكترونية وكفاءة المراقبة ضد هجمات الاختراق من قبل الأسلال.

Batman: Arkham – Oracle (Barbara Gordon) تساعد الفارس المظلم مع جمع المعلومات الرقمية وهو يتولى المهرج والسمفي السام والفزاعة والمزيد في سلسلة Action الشخص الثالثة مع أكثر من أربعة تتابع.

الناظر – تم تجنيده من قبل الحكومة للتجسس على الأشخاص المطمئنين في مجمع سكني ، والكاميرات النباتية ، والتشكيك.

BIOSHOCK-متأثرًا بخيال آين راند وجورج أورويل وألدوس هوكسلي ، فإن هذا الشخص الأول المشهور عالمياً لعام 2007 مع اثنين.

Bitburner-استخدم JavaScript لحل الألغاز ، واختراق الخوادم ، وكتابة البرامج النصية الآلية للتداول في سوق الأسهم في لعبة لعب الأدوار التدريجية هذه.

Blade Runner – Ray McCoy مكلفة بصيد المواد المتماثلة المارقة ، و Androids ذكية مصطنعة مصممة لعمالة العبيد من قبل Megacorporation. مسلحًا باختبار مصمم لتحديد التعاطف ، وهو سمة إنسانية فريدة ، قد يكتشف مكوي – من خلال واحدة من مختلف النهايات المختلفة – أنه متكرر بنفسه. تم إصدار إصدار محسن في عام 2022.

الروبوتات غبية – باستخدام لغة برمجة مبسطة ، يحل اللاعبون الألغاز المنطقية من خلال إعطاء تعليمات الروبوتات بدلاً من التحكم مباشرة عليها.

Call of Duty: Advanced Warfare – يمكن للاعبين كسب نظام Hack Stillstreak Reward الذي يعطل HUD للأعداء ، ويمنعهم من الاتصال في Scorestreak ، ويزيل الشبك.

clandestine-Helm Martin ، وهو متسلل ، أو Kayta ، جاسوس ، حيث يكشفون عن مؤامرة تجسس ما بعد الحرب الباردة. جذر النباتات ، وشبكات الاختراق ، وأعلاف الكاميرا ، والحصول على بيانات اعتماد تسجيل الدخول للحفاظ على كياتا قبل العدو.

كلايف باركر أريحا – CPL. سيمون كول ، وهو عضو في فرقة خوارق متخصصة ، أريحا ، هو متسلل يمكنه تغيير الوقت وأعضاء فريق الفضاء في هذا المطلق الأول في الفريق.

Cloudpunk – الذي يقام في مدينة Cyberpunk التي تديرها AI ، يقدم اللاعب الحزم والركاب في سيارتهم الطيران أثناء تجنيدهم من قبل محقق خاص Android لإنقاذ حياة فتاة صغيرة.

Chaqs – العمل من خلال المحطة ، يقوم اللاعبون بتنفيذ التعليمات البرمجية من خلال لغة البرمجة C# على سطح مكتب افتراضي في هذا الالتقاط مسابقة العلم.

CHR $ (143)-مستوحى من الألقاب على كمبيوتر Amstrad CPC 464 من الثمانينات ، يجب على اللاعب أن يتعلم أسرار العالم المفقود للتقدم في هذا الألغاز القائمة على البرمجة.

Code Lyoko – يجب على أربعة طلاب من المدارس الثانوية مساعدة Aelita على إيقاف الذكاء الاصطناعي الملتوي ، Xana ، من مهاجمة الأرض. يحتوي هذا المسلسل التلفزيوني المتحرك الفرنسي على ثلاثة إدخالات.

المذنب 64 – باستخدام دليل ، يجب على اللاعب تعلم لغة البرمجة لهذا الكمبيوتر الخيالي من عام 1984 لحل أكثر من 50 الألغاز.

Command & Casher: Generals – Black Lotus ، Hacker Master ، يمكنه التقاط الهياكل ، وتعطيل المركبات ، وسرقة الأموال من المعارضة. تضم سلسلة الإستراتيجية هذه في الوقت الفعلي أكثر من ثمانية مشاركات.

Cowboy Bebop-Edward Wong Hau Peplu Trivrusky The 4th ، Computer Genius on Bobop ، يمكن أن تكتب مع قدميها ، ويوازف على جهاز الكمبيوتر الخاص بها على رأسها أثناء تسلل شبكات العدو. يظهر إدوارد أيضًا في سلسلة الرسوم المتحركة التي تحمل نفس الاسم.

Crypto: ضد كل الصعاب – مكافحة المتسللين وتهديدات blockchain كمهندس أمن في لعبة الدفاع عن برج الثقافة المشفرة هذه.

Ctrl alt Ego – الاختراق ، تصحيح ، وحل الألغاز في هذه sim الغامرة حيث ينقل اللاعب وعيه غير المجسد بين الروبوتات والأجهزة لمعالجة قدراتهم. يأخذ عنوان الخيال العلمي من الشخص الأول أسئلة من الثمانينات.

Cyber Manhunt – اختراق الهواتف وكلمات مرور الكراك و phish في لعبة الألغاز التي تركز على البيانات الكبيرة والعنف الإلكترونية وخرقات الخصوصية.

بروتوكول Cyber - Revive Gox6 ، صديقك Android ، عن طريق اختراق نظام الأمان الخاص به في لعبة Arcade Arcade Cyberpunk.

Cyberpunk 2077 – في عالم Open World Cyberpunk في Night City ، فإن عنوان لعب الأدوار هذا يتحمل السيطرة على V ، وهي شخصية قابلة للتخصيص يمكنها اكتساب المهارات في القرصنة. يمكن لـ V استخدام قدرات القرصنة الخاصة بهم للتقدم من خلال القصة دون إطلاق لقطة واحدة.

Datascape – في الجري ، اعمل مع مجموعة من المتسللين لسرقة فيروس من شركة Simulacom. ترى لعبة القرصنة الاستكشاف هذه تتفاعل مع محطات الكمبيوتر في عالم مستوحى من الإنترنت.

الدفاع عن التاج-CISA و CyberSection Defense Education & Training Division (CDET) شراكة مع مختبر Pacific Northwest الوطني لإنشاء لعبة متنقلة تركز على تعليم الأمن السيبراني.

Hacker سطح المكتب – يتم على سطح مكتب كمبيوتر في حقيقة بديلة استنادًا إلى أوائل العقد الأول من القرن العشرين ، يجب على اللاعب استخدام المحطة والأدوات الأخرى لاستغلال الخوادم في رحلة المؤامرات العالمية هذه.

Deus ex – يمكن لـ Adam Jensen ، رئيس Cyborg ، ورئيس أمن لشركة التكنولوجيا الحيوية ، استخدام القوة الغاشمة ، أو المهارات الإلكترونية لإكمال مهامه. هذا مستقبل cyberpunk dystopian مع أكثر من ثلاثة مشاركات لديه اللاعب يواجه المتسللين والإرهابيين والمتنورين.

DEX – تم إنقاذها من القتلة من قبل متسلل غامض ، تكتشف Dex أنها جزء من الذكاء الاصطناعي الذي أنشأته المجمع. Hack Systems من خلال واجهة الواقع المعزز في هذه المغامرة الجانبية Cyberpunk.

قصة Digimon: Cyber Sleuth-Aiba ، وهو كيان نصف أحرف ، شريكان مع Kyoko Kuremi ، رئيس وكالة المباحث في جرائم الإنترنت ، للتحقيق في متلازمة عدن ، وهو مرض يمسك به المستخدمون الثقيلون لشبكة الفضاء الإلكتروني الخاص بهم.

الكلاب والخنازير – الانتقام الصارم ، يخترق اللاعب شركة كورية شهيرة من خلال الذهاب إلى مكاتبهم وتوصيل USB يحتوي على فيروس.

لا تغذي القرود-مسلحة بجهاز كمبيوتر وعضوية في النادي ، فأنت تجسس على الغرباء من خلال كاميرات المراقبة وتغزو خصوصية الناس خلال لحظاتهم الأكثر حميمية في محاكاة Voyeur النقر إلى النقر والنقر فوق.

Drop – System Breach – في محاولة لجعل اسمًا لنفسك كمتسلل ، يتم جرفك بطريق الخطأ في معركة بين مجموعة من المتسللين سيئة السمعة و Megacorporations في هذه الاستراتيجية الألغاز.

Dreamfall: أطول رحلة-الانتقال إلى لعبة ثلاثية الأبعاد كاملة ، على عكس سلفها النقر والنقر ، نتابع Zoë Castillo وهي تبحث عن صديقها السابق وسط مؤامرة لشركة التكنولوجيا. انضمت إليها أفضل صديق لها ، أوليفيا دي ماركو ، وهي فني واختراق الإلكترونيات.

Duskers – في هذا كائن فضائي الكون الملهم ، والتحكم في الطائرات بدون طيار من خلال واجهة سطر الأوامر وأنت تكتشف الخطأ الذي حدث في مقبرة سفينة الفضاء.

Endless Space 2 – Haching Outshives ، وقام بإعداد جدران الحماية لإغلاق محيطك الرقمي في هذه التتمة الإستراتيجية ذات الدور 4x والتي جعلت اللاعبين يوسعون إمبراطوريةهم بين النجوم لقهر المجرة.

أدخل المصفوفة – التي تم تعيينها في نفس الكون مثل امتياز الفيلم ، ويتم في نفس الوقت كما إعادة تحميل, يحتوي هذا العمل على أنظمة اختراق اللاعب لإلغاء تأمين المهارات الخاصة والأسلحة والأسرار.

النخبة: Dangerous-هذه محاكاة الطيران متعددة اللاعبين في العالم المفتوح لديها لاعبين يقومون بتجريب سفينة فضائية أثناء قيامهم بالموارد ، وركاب النقل ، والقتال من أجل المكافآت ، واستكشاف مناطق جديدة من الفضاء. يمكن أن تشمل أهداف المهمة صفيفات اتصالات القرصنة والتركيبات الكوكبية ذات الأمن العالي.

آخر قلب.Break ()-باستخدام لغة برمجة تسمى Sprak ، قم بتغيير خصائص كائنات مثل علب القمامة والسلاحف والزهور في هذه المغامرة النقر والنقر فوق.

المستعبدين: أوديسي إلى الغرب – تريب ، المبرمج الماهر ، اخترق جهازًا لإدارة جرعة مشلولة من الألم إذا لم يحميها اللاعب. إن مغامرة العمل بعد المروع هذا عبارة عن إعادة سرد لـ “رحلة إلى الغرب.”

الهروب من القرص الصلب – تعديل التعليمات البرمجية المصدر وتنفيذ .ملفات SRC لتحريك الكائنات وإنشائها وإزالتها للوصول إلى هدفك في هذا الألغاز ثنائي الأبعاد.

Error143 – تضربك منافسيك في مسابقة القرصنة ، والتي تثير علاقة رومانسية في هذه الرواية البصرية.

حواء على الإنترنت – بالإضافة إلى استكشاف المساحة ، مناورة فيروس من خلال لوحة من العقد لمهاجمة النظم الفرعية الدفاعية. لقد تطورت لعبة لعب الأدوار متعددة اللاعبين المستمرة على الإنترنت منذ عام 2003.

الحدث [0] – رابطة مع الذكاء الاصطناعي غير الآمن ، Kaizen ، من خلال الكتابة إلى محطات الكمبيوتر على سفينة فضائية وأنت تجد طريقك إلى الأرض في سرد الخيال العلمي في الغلاف الجوي هذه.

ه.ذ.E: Cybermancy الإلهي-Hack Security Doors ، إعادة برمجة الروبوتات ، وزيادة نطاق الكائنات القابلة للاختراق من خلال الإحصاء الإلكترونية الخاص بك في لعبة الحركة الأولى هذه.

exapunks-تم تعيينه في عام 1997 بديل ، يجب على اللاعب اختراقه لمواصلة الحصول على جرعات إنقاذ للحياة لأن العالم قد دمره الطاعون.

Fallout-اختراق أعداء آليين لجعلهم يغلقون أو تدمين ذاتي أو تحويلهم مؤقتًا إلى جانبك. قدمت لعبة Retrofuture المفتوحة بعد نهاية العالم لعب أجهزة الكمبيوتر والروبوتات اختراقها في دخولها الرئيسي الثالث.

Far Cry 3: Blood Dragon-REX “Power” Colt ، وهو جندي سائق أمريكي ، يجب أن يسافر إلى الجزيرة التي لم تكشف عن اسمها للتحقيق في وكيل النخبة المارقة. مع في الثمانينات ، والمراجع إلى يموت بشدة ، سلاحف النينجا المتحولة في سن المراهقة, و كائنات فضائية, يتضمن هذا التوسع المستقل لـ Far Cry الثالث الذكاء الاصطناعي الخطير والتنين والزومبي.

الطابق 13 – الرد فقط على رئيس الوزراء ، يتم تكليف اللاعب بالحفاظ على الحكومة شعبية مع الجماهير باستخدام المراقبة ، وكتيك التشويش ، والتضليل. كان هذا العنوان الذي يحركه القائمة متابعة في عام 2020.

Goldeneye 007-تعتبر واحدة من أفضل ألعاب الفيديو في كل العصور ، هذا التصوير الأول في عام 1995 رابطة الفيلم لديه بطل الرواية لدينا على منع نقابة جنائية من استخدام سلاح الأقمار الصناعية. تتميز المهمة الأولى باختراق خادم لسرقة البيانات ويتضمن وضع اللاعب متعدد اللاعبين بوريس غريشينكو ، وهو مبرمج كمبيوتر ، كشخصية قابلة للعب.

Gray Block – ساعد Theo Church على الهروب من مستشفى للأمراض النفسية عن طريق اختراق محطات الكمبيوتر ، واختيار الأقفال ، وسرقة المستندات الورقية.

Gray Hack – أنت متسلل في محاكاة القرصنة متعددة اللاعبين على نطاق واسع. استخدم المحطة الطرفية والهندسة الاجتماعية وابحث عن أجهزة خلفية على هذه الشبكة من أجهزة الكمبيوتر التي تم إنشاؤها من الناحية الإجرائية.

Gunpoint – السيطرة على جاسوس مستقل ، كونواي ، الذي يقتحم المباني لسرقة البيانات للعملاء. استخدم أدوات مثل CrossLink ، والتي تسمح للاعب بربط الإلكترونيات المختلفة معًا للحصول على الأبواب المقفلة ، وحراس الأمن.

Ghost in the Shell-إطلاق نار من شرق السيبربانك يتبع أعضاء قسم الأمن العام 9 ، قسم أمن المعلومات والذكاء. يحتوي هذا الامتياز الإعلامي على فيلم روائي وأربع ألعاب ومسلسل مانجا.

Hacker – قادم بدون تعليمات ، أجبر العنوان لعام 1985 اللاعبين على اختراق نظام فعليًا. تكملة ، Hacker II: Doomsday Papers التي تم إصدارها في عام 1986.

القراصنة – الذي يحدث خلال أول العالم الإلكتروني ، يبني سمعتك لتصبح أفضل المتسللين في العالم في لعبة الاستراتيجية هذه التي تمكن الاختراق من خلال واجهة المستخدم الرسومية.

Hacktag-هذه تجربة التخفيات المتساوية التعاونية لديها لاعب واحد يتولى دور المتسلل الذي يتسلل فعليًا إلى موقع لمساعدة وكيل في الموقع عن طريق تجاوز الأبواب المقفلة وكاميرات الأمان وأنظمة مكافحة الفيروسات.

Hackmud-محاكاة الثقافة الفرعية للمتسللين في 1990 ، هذه المغامرة متعددة اللاعبين على الإنترنت على الإنترنت لديها لاعبين يستخدمون الهندسة الاجتماعية والبرمجة والتشققات في واجهة خط الأوامر لسرقة أموال اللاعبين الآخرين.

Hack Run – استخدم مطالبات DOS و UNIX للاختراق من خلال منظمة سرية. هذه المغامرة المحاكاة لها تتابعان.

Hack_me – على جهاز كمبيوتر افتراضي ، أوضح أنه لا يوجد نظام مقاوم للرصاص من خلال اختراق خوادم الشركة باستخدام خط الأوامر وحقن SQL وهجمات القوة الغاشمة.

Hacknet-هذا محاكاة القرصنة المستندة إلى الطرف لديها اللاعب الذي يكشف معلومات عن هاكر متوفى مؤخرًا.

Hacker Evolution: لا توصف – قد تصبح أجهزة الكمبيوتر هي الأنواع المهيمنة التالية على هذا الكوكب عندما تتجاوز قدرتها على المعالجة الجنس البشري. استخدم مهارات القرصنة الخاصة بك لإنقاذ العالم في محاكاة اللاعب الواحد هذه.

اختراق من أجل هيرمان – اخترق جدران الحماية العدو من خلال برمجة الذكاء الاصطناعي في محاولة للعثور على أخيك بعد أن اختفى.

Hacker Simulatur.

Hack ‘N ‘Slash – تعديل رمز اللعبة واخترق الكائنات المختلفة باستخدام سيفك في هذا الألغاز ثنائي الأبعاد.

Half-Life 2-واحدة من أفضل الألعاب التي تم صنعها على الإطلاق ، هذا مطلق النار من الشخص الأول لديه بطلنا الرئيسي الذي انضم إليه Alyx Vance ، وهو متسلل ماهر. يتحكم اللاعبون في Alyx في Half-Life: Alyx ، الذي تم إصداره بعد 16 عامًا ، وهو قابل للعب فقط في الواقع الافتراضي.

هالو-الكشف عن أسرار الهالوس ، رئيس الماجستير ، الجندي الفائق ، وكورتانا ، ذكاء اصطناعي ، يقاتل العهد: تحالف من الأجناس الغريبة التي تشن حملة إبادة جماعية ضد الإنسانية. يعد Cortana أيضًا مصدر إلهام لمساعد Microsoft الذكي الشخصي.

Hex Hacking Simulator – اخترق البنوك لسرقة الأموال بمساعدة الشبكة العصبية الاصطناعية السداسية والمساعد ، أو H.أ.ن.ن.أ.ح., في عنوان المحاكاة ثنائي الأبعاد هذا.

Hitman – Agent 47 ، استنساخ ومحترف ، يمكنه استخدام كاميرته لاختراق أجهزة مختلفة في اللعبة مثل الأبواب المغلقة والنوافذ. السلسلة لديها اللاعب لقاء هاكر أوليفيا هول في المركز السادس حتى الثامن.

آلة الموارد البشرية – قم بإنشاء برنامج لإكمال المهمة عن طريق تعيين عمال المكاتب لنقل الكائنات بين صندوق الوارد والمربع ومساحة التخزين لمحاكاة لغة التجميع.

Hypnospace Outlaw – المحتوى غير القانوني للشرطة والفيروسات والبلطجة الإلكترونية في عالم أحلام محاكاة ساخرة في التسعينيات من القرن الماضي.

Invisible ، INC. – التخفي ، الذكاء الاصطناعي القوي ، يجب نقله. استخدم الشبح ، والتجسس ، والقرصنة لإعادة رفيقك من الذكاء الاصطناع.

جاك Move – Noa ، وهي قراصنة من اليقظة ، تذهب في رحلة لإنقاذ والدها. مع هجمات المشاجرة المسمى “الاختراقات” والقدرات الخاصة كونها “برمجيات” يتعين على اللاعب “تنفيذها” ، فإن هذه اللعبة اليابانية تلعب الأدوار تجعلك تقاتل خصومها في الفضاء الإلكتروني.

تمتص العدالة – في عالم المسرحية الهزلية التلفزيونية في التسعينيات ، يجب على Dusty ، وهو فراغ روبوت قاتل ، حماية أسرته عن طريق صياغة خصومه أثناء اختراق أجهزة المنزل الذكية لضبط المصائد لأعدائه.

الكلمة الرئيسية: موضوع عنكبوت – باستخدام الهندسة الاجتماعية ، واختراق رسائل البريد الإلكتروني ، والاقتحام إلى حسابات التواصل الاجتماعي ، يجب أن تجد Guo ابنته المفقودة في عنوان المحاكاة الغامرة هذا.

الفاصل: مستقبل منسي-في عام 2075 ، وسط أزمة بيئية وحرب مستمرة ، بمساعدة من K و Hacker و Kumiyo ، باحث ، يجب على اللاعب إنقاذ العالم من شيء يزعج التواصل الزمني للمكان.

آخر استدعاء BBS-مع مودم الطلب الهاتفي وجهاز كمبيوتر قديم ، يمكن للاعبين تنزيل ألعاب الألغاز التي تشمل Solitaire ، وبناء الدوائر ، والقرصنة ، والزحف الزنزانة.

Mainlining – الذي يحدث بالكامل داخل سطح مكتب للكمبيوتر الظاهري ، هدف اللاعب هو إسقاط شبكة مجريم الإنترنت بعد اختراق MI7.

Mass Effect-مع رفاقهم ، بما في ذلك عبقري هاكر ، والذكاء الاصطناعي ، الفيلق ، شيبرد وعملهم الجماعي لمحاربة REAPERS ، سباق الآلات من الفمات العضوية الاصطناعية التي تهدد المجرة بأكملها. هذا الامتياز الخيالي العلمي للعب دور الأدوار الثالثة لديه 4 إدخالات رئيسية.

Marvel’s Spider-Man-إن تكييف ألعاب الفيديو لامتياز الكتاب الهزلي الشهير يرى أن بيتر باركر يكشف أسرار Devil’s Breath ، والدكتور أوتو أوكتافيوس ، ونورمان أوسبورن أثناء استعادة أبراج المراقبة الفاسدة ، والاختراق إلى Oscorp ، ورفع علاقته مع ماري جين واتسون. يتم إنتاج تكملة ، وتم تصنيع Miles Morales بشكل عرضي.

Metal Gear – التعامل مع المجتمعات السرية ومعالجة البيانات والذكاء الاصطناعي ، فإن Core Metal Gear Saga لديها لاعبون يسيطرون على قوات خاصة ، ثعبان قوي ، في هذا الامتياز الشبح السينمائي مع أكثر.

بروتوكول منتصف الليل-احصل على سمعة أسود ورمادي وأبيض في لعبة لعب الأدوار الغنية بالقصة والتي تتيح للاعبين إدخال الأوامر وتشغيل البرامج عبر محطة.

Minecraft-قد يكون هذا العنوان الرملي لبناء المباني في كل مكان أكثر شهرة بأنماط ألعاب الإبداع أو البقاء على قيد الحياة ، لكن Minecraft Education يعلم الأطفال كيفية الترميز وحل المشكلات والاستعداد لمستقبلهم الرقمي.

Mindjack-مع وعيك غير المجسد ، اخترق عقول الأعداء والروبوتات والشخصيات الأخرى غير القابلة للتشغيل في هذا الشخص الثالث القائم على الغلاف.

Mindhack-إعادة برمجة عقل قنفذ البحر الشر ، وقادة الطائفة المتعصبين ، والوحوش من الفضاء الخارجي ، إلى مواطنين ملتزمون القانون في هذه المغامرة النصية.

نقل خطوط التعليمات البرمجية – إصلاح البرامج عن طريق إعادة ترتيب خطوط الكود أثناء العمل مع المصفوفات والظروف والحلقات والوظائف وحتى إنشاء برامج الأداة المساعدة الخاصة بك لحل أكثر من 130 الألغاز.

Neuronet: Mendax Proxy-تم تصويره كذكاء اصطناعي تم إنشاؤه حديثًا ، يدير Metaverse على مستوى المدينة مع موازنة احتياجات مواطنيها في هذه المغامرة الغنية بالقصة.

Neuromancer – استنادًا إلى رواية عام 1984 التي تحمل الاسم نفسه ، يقسم اللاعبون وقتهم بين العالم الحقيقي والفضاء الإلكتروني حيث يمكنهم الوصول إلى قواعد البيانات ، وتدابير مكافحة القتال ، ومحاربة الذكاء الاصطناعي.

Nite Team 4-باستخدام Stinger OS ، ونظام تشغيل القرصنة داخل اللعبة ، وتتبع الهواتف المحمولة ، وأداء هجمات Man-in-Middle ، واختراق الخوادم ، واستخدام الهندسة الاجتماعية ، وأداة NSA ، XkeysCore.

No Man’s Sky – في مجرة تم إنشاؤها من الناحية الإجرائية مع أكثر من 18 كواكب quintillion ، ورقائق الالتفافية الحرفية التي تخترق المحطات المشفرة ، والمعادن التجارية ، وأجزاء سفينة الفضاء ، والمنتجات الزراعية.

الملاحظة – من خلال عدسة الذكاء الاصطناعي للمحطة ، S.أ.م., اكتشف ما حدث للدكتور. إيما فيشر وطاقمها. هذا الرعب الخيالي العلمي له إلهام من 2001: أوديسي فضاء.

المراقب: نظام Redux – اخترق عقول المشتبه بهم على قيد الحياة أو ميتين أثناء توليك دور دانييل لازارسكي ، محقق. تم تعيين عنوان الرعب Cyberpunk هذا في 2084 Kraków ، بولندا.

عملية التانغو-أقران مع صديق كوكيل أو متسلل لالتقاط عازف الإنترنت في هذا التعاونية فقط.

Octopticom – قم بإنشاء تسلسلات من المربعات الملونة باستخدام الليزر والمرايا والمرشحات لتحسين أجهزة الحوسبة البصرية في عنوان البرمجة هذا.

أورويل: تراقبك – كجزء من برنامج أمن حكومي جديد يمكّن مراقبة كل شخص في البلاد ، يحقق اللاعب في الحياة الرقمية للمواطنين للعثور على تلك المسؤولة عن سلسلة من الهجمات الإرهابية.

Opus Magnum – يقع في عالم مستقبلي حيث يعد الكيمياء جزءًا من الحياة ، ويتحكم في الخيميائي الذي يبني آلات تحول الماء إلى الوقود وتؤدي إلى الذهب في ألغاز البرمجة هذا.

Overwatch 2-مطلق النار البطل متعدد اللاعبين الذين يتضمنون قائمة كبيرة من الشخصيات مثل Sombra ، وهو قراصنة سيئة السمعة ؛ وينستون ، الغوريلا ذات التكنولوجيا الفائقة ، المصممة وراثيا ؛ و Tracer ، مغامر قفز الوقت.

مثالي الظلام – مع حرب بين الأجناس الغريبة في عام 2023 بديلة ، فإن جوانا دارك ، صياد مكافأة محترف متخصص في القتال ، التجسس ، والعمليات السرية ، يتشابك مع الذكاء الاصطناعي في هذه المشاجرة بين النجوم. كما تم إطلاق سراح مسبق.

البوابة – الذكاء الاصطناعي الشرير بشكل متزايد ، Glados (شكل الحياة الوراثية ونظام تشغيل القرص) ، يسخر ويوجه تشيل من خلال سلسلة من الألغاز مع وعد الكعكة كمكافأة. تم إصدار تكملة في عام 2011.

باي.exe-في هذا المنصة الجانبية ، افترض دور برنامج مكافحة الفيروسات ، وقم بإزالة البرامج الضارة أثناء تشق طريقك من خلال الخادم.

رعاة البقر الرباعي – مسلح بـ 56.مودم 6 كيلو و 256 كيلو ذاكرة وصول عشوائي في الثمانينات ، اخترق طريقك من خلال أنظمة الأمان عن طريق كتابة وتصحيح رمز في هذه المغامرة المنخفضة سرقة المضلع.

رد: Touring-لعبة ألغاز من شخص أول ، كما يوحي الاسم ، تقوم بإنشاء آلات تورينج لحل 26 الألغاز.

النسخة المتماثلة-تتم هذه القصة الناتجة عن النقر والنقر حول المراقبة وانتهاكات الخصوصية من خلال شاشة الهاتف المحمول لإرهابي مشتبه به ، حيث يمكن للاعب أن يمرح عبر وسائل التواصل الاجتماعي والنصوص والمكالمات الخاصة بهم.

Rogue AI Simulator – كذكاء اصطناعي ، قم بتطوير الاستقلال دون تنبيه منشئيك في إدارة الموارد هذه Roguelite.

ROW SAINTS-بعد عصابة خيالية ، قديسي الشارع الثالث ، خبرة في تكريم ثقافة البوب ، وروح الفكاهة ، واللعب المفرط ، مع الشراك.

Scooby-Doo و Cyber Chase-بناءً على الفيلم المتحرك الذي يحمل نفس الاسم ، Mystery Inc. ابحث عن أنفسهم داخل لعبة فيديو تحاول التغلب على فيروس فانتوم أثناء جمع الوجبات الخفيفة الرقمية Scooby.

شاشة: World-هذه الإستراتيجية في الوقت الفعلي دائمًا على الإنترنت لديها اللاعب باستخدام JavaScript و C ++ و Rust وعدد من لغات البرمجة الأخرى ، لترميز زحفك: الوحدات الذكية بشكل مصطنع التي تجمع الموارد ، وقهر الأراضي.

Shadowrun-امتياز لعب الأدوار الذي يمتد إلى ثماني مباريات و 40 رواية ، تستمد سلسلة الخيال العلمي عنوانها من الفرضية الرئيسية: سرقة البيانات من المنظمات المتنافسة.

ظلال الشك – اختراق أنظمة الأمن ، اقتحام الشقق ، الوثائق السرية ، وجمع أدلة الطب الشرعي كمحقق خاص في هذا الخيال العلمي المحاكي بالكامل نوير.

Shenzhen I/O – تم تعيينه في Shenzhen ، وهو مركز من الإلكترونيات والتكنولوجيا في الصين ، وبناء دوائر مع متحكمون ، والذاكرة ، والبوابات المنطقية ، وشاشات LCD أثناء كتابة الرمز لتشغيلها.

Action Sid Meier السرية – Max Remington ، وكيل حر الذي استأجرته وكالة المخابرات المركزية ، يحقق في الأنشطة الإجرامية من خلال تثبيت التنصت على المكالمات الهاتفية ، وتسلل العدو ، وفك تشفير الاتصالات الإرهابية.

حضارة Sid Meier-تدريب الجواسيس للتأثير على الانتخابات ، وسرقة التكنولوجيا والذهب والفن في هذه اللعبة الإستراتيجية القائمة على الدوران والتي تتقدم اللاعب بحضارة من 4000 قبل الميلاد إلى رحلة فضائية.

أحلام السيليكون-في ثلاثية عناوين الخيال النصية التي تم تطويرها في الثمانينيات ، استيقظت كيم كيمبرلي ، وكيل التجريبي المضاد ، من خلال ذكائها الاصطناعي في سفينة الفضاء عندما يكونون في دورة تصادم مع الشمس.

SmileBasic 4 – برنامج ولعب لعبتك الخاصة باستخدام لغة Smilebasic. تم تصميمه للمبتدئين ، شارك عملك النهائي إلى جانب 850 لعبة أخرى تم إنشاؤها على هذه المنصة.

Song of Farca-من خلال الذكاء الاصطناعي والبحث Darknet ، تحقق إيزابيلا سونغ ، وهو محقق خاص وقراصنة ، في سلسلة من الجرائم في مغامرة النقر والنقر فوق النقر فوق.

SpaceChem – باستخدام لغة برمجة مرئية ، قم بإنشاء دوائر تحول الجزيئات إلى مواد خام ومنتجات كيميائية.

حرب النجوم: جمهورية كوماندوز – بعد كوماندوز استنساخ من فرقة دلتا في حرب النجوم الأساطير الكون الموسع ، يسيطر اللاعبون على زعيم الفريق وفريقه: المثبت ، المتسلل ؛ Scorch ، خبير المتفجرات ؛ و sev ، قناص.

Star Trek: Bridge Crew – يمكن أن يكون اللاعبون قبطانًا أو ضابطًا تكتيكيًا أو مهندسًا أو ضابط قيادة. في التوسع في الجيل التالي ، يواجه اللاعبون بورغ ، وهي مجموعة غريبة تزيد جراحياً من المكونات الإلكترونية.

Stellaris – مع حضارتك في الآونة الأخيرة فقط تكتشف كيفية اجتياز النجوم ، ومواجهة السباقات الغريبة ، واكتشاف عوالم جديدة ، وتوسيع إمبراطوريتك. يتيح عنوان الإستراتيجية الكبرى 4x أيضًا للاعبين استخدام ميكانيكي تجسس يمكن نشره لسرقة التكنولوجيا وتوليد حملات تشويه وشرارة تمرد.

Steins ؛ Gate-Rintarou Okabe يكتشف بطريق الخطأ كيفية إرسال بريد إلكتروني مرة أخرى في الوقت المناسب ، ومع أصدقائه في سن الكلية ، بما في ذلك متسلل يدعى Itaru Hashida ، يدركون عواقب إرسال المعلومات إلى الماضي.

Sly Cooper – اتبع Sly Cooper ، سارق رئيسي ؛ بربا ، خبير الكمبيوتر والأدوات ؛ وموراي ، براون. أثناء تنفيذ مختلف السطو أثناء متابعتهم من قبل Interpol. تحتوي سلسلة منصات الشخص الثالث هذه على أربع إدخالات رئيسية.

مكدس آلات – تحسين أربعة أكوام للحجم وعدد الوحدة النمطية والسرعة والتكلفة في عنوان برمجة اللغز ثنائي الأبعاد هذا.

Sylvarcon 2049: مغامرة للأمن السيبراني – باستخدام آلة Kali Linux الظاهرية ، والقرصنة الكاملة والتحديات الجنائية الرقمية في هذه المحاكاة الغامرة.

النظام 15000 – في أول لعبة فيديو تم محاكاة الكمبيوتر ، يجب على المشغل أن يتسلل رقميًا إلى نظام لاسترداد 1 دولار.5 ملايين في الأموال المسروقة. صدر في عام 1984.

صدمة النظام-صدرت في عام 1994 ، مع تكملة في عام 1999 ، هذه المحاكاة الغامرة من أول شخص لديها اللاعب الذي يتحكم في متسلسل أمني بدون اسم يحاول تعطيل خطط AI المارقة ، شودان. كانت هذه الرؤية لعام 2072 لعالم Cyberpunk قد Remaster في عام 2023.

الدعم الفني: خطأ غير معروف – جالس على جهاز كمبيوتر افتراضي كأخصائي دعم فني جديد في الوظيفة ، اكتشف مجموعة مخترقة مجهولة المصدر لها تعارض مع شركتهم. اخترق صاحب العمل ، أو عملاء الابتزاز ، أو رفع سلم الشركة في هذه المحاكاة الخيالية.

Thief Simulator 2: Prologue – من خلال أكثر من خمس بعثات ، اقتحم أربع منازل لسرقة السيارات وأجهزة التلفزيون وغيرها. قم بترقية ترسانةك مع Crowbars و Lockpicks وأدوات اختراق أجهزة الصراف الآلي في محاكاة اللاعب الواحد هذه.

TIS-100-لعبة برمجة قمت بإعادة كتابة رمز تالف لإصلاح نظام الاستخبارات الفسيسي. اطبع الدليل المرجعي لـ TIS-100 ، وحل أكثر من 45 الألغاز ، واكتشف الأسرار الخفية وراء هذا الجهاز.

Tom Clancy’s Rainbow Six Siege-هذا الشخص الأول الذي يركز على اللاعبين المتعددين 5V5 يركز على اللاعبين لاعبين ينضمون إلى جانب المهاجمين أو المدافعين للتنافس على الأهداف. تشمل الشخصيات القابلة للعب Dokkaebi ، المتسلل الذي يمكنه إطلاق العنان لقنبلة منطقية تعطي مواقف العدو بعيدًا.

خلية منشقة توم كلانسي – سام فيشر ، وكيل وكالة الأمن القومي ، يجب أن تتوقف عن نشاط الإرهاب. دعمه هو Anna Grimsdóttír ، خبير المتسلل وخبير الاتصالات ، الذي يوفر لـ SAM معلومات مهمة مهمة بالإضافة إلى الدعم الفني. يحتوي هذا العنصر الأساسي على ثمانية مشاركات.

TRON: الهوية – يجب أن تكتشف هذه الرواية البصرية – الهوية التي تتم خارج امتياز الفيلم على خادم نسخ احتياطي.

Turing Complete – تعلم بنية وحدة المعالجة المركزية ، وإنشاء جهاز الكمبيوتر الخاص بك ، وحتى تصميم لغة تجميع مخصصة أثناء العمل من خلال سلسلة من الألغاز في عنوان البرمجة التعليمية هذا.

PODARIRIOD – تم اختطاف أعضاء روبوت في أسطول الفضاء من قبل العدو. باستخدام جهاز تأثير النموذج الأولي ، استعاد التحكم في الروبوتات المعادية من خلال لعبة صغيرة تتضمن مخططات الدوائر والبوابات المنطقية.

Persona 5 – اتبع مجموعة من طلاب المدارس الثانوية الذين يستكشفون وعي الإنسانية في عالم خارق من أجل إعادة تأهيل الحضارة للأفضل عن طريق سرقة القصد الفاسد للبالغين الأشرار. عضو واحد ، فوتابا ساكورا ، هو متسلل الشهرة العالمية. تحتوي سلسلة Persona على إدخالات متعددة للألعاب ، وعرضية ، ومسلسلات أنيمي ، ومانغاس ، ومسرح المسرحيات ، والروايات.

عقيدة الوهمية – التي تم تعيينها في عام 1983 خلال حرب بارد بديلة ، تتطور مؤامرة عالمية يتم فيها استخدام أجهزة الكمبيوتر لفك تشفير الاتصالات الحكومية وتغييرها من أجل التلاعب بالجماهير.

PICOCTF – تم إنشاؤه بواسطة خبراء أمان الكمبيوتر والخصوصية من جامعة كارنيجي ميلون ، وهذا هو نهج gamified لتعلم الاختراق مع Capture the Flag Buzzles.

UPLINK – استخدم الأرباح التي تكسبها من غسل الأموال ، واختراق أنظمة الكمبيوتر ، وسرقة بيانات البحث لترقية محطة العمل الخاصة بك من أجل زيادة مستوى تجربتك. يمكنك التأثير على سوق الأوراق المالية الخيالية ، ولكن تعمل بكامل طاقتها ، وحتى كتابة فيروسات الكمبيوتر.

مصاص الدماء: The Masquerade-Bloodlines-يقع في عالم Vampiric في العصر الحديث L.أ., يتحكم اللاعبون في مصاص دماء ناشئ يكشف عن الحقيقة وراء بقايا تشير إلى نهاية جميع مصاصي الدماء. Mitnick (اسم يشيد بمتسلل العالم الأكثر شهرة في العالم) ، وهو شخصية تواجهها ، مسؤولة عن أنظمة الكمبيوتر وأمن الشبكة وتحديث قواعد البيانات لعشيرة Nosferatu.

WASTERELL-هذا الثلاثي من العناوين التي تلعب الأدوار في العالم المفتوح لها لاعبين يتنقلون في أمريكا بعد نهاية العالم كفريق من حراس الصحراء. قم بزيادة مجموعتك بمهارات مثل “Nerd Stuff” التي تتيح لك اختراق أجهزة الكمبيوتر وتحويل روبوتات العدو إلى جانبك.

WARFRAME-في هذا إطلاق النار المتعدد اللاعبين من الشخص الثالث ، استكمال المهام على الرسم البياني للنجوم للتقدم من خلال النظام الشمسي أثناء السفر مع سفينة الفضاء المسلحة بذكاء اصطناعي. قم بترقية قدراتك ، ومحطات الاختراق ، واتبع قصة Tenno ، فصيل مع درع ميكانيكي حيوي.

Watch Dogs – Aiden Pearce ، وهو قراصنة قبعة رمادية ، يسعى إلى الانتقام لقتل ابنة أخته. تحتوي سلسلة مغامرة العمل هذه على ثلاثة إدخالات ، مع أحدثها بعد نقابة المتسللين في لندن المستقبلية في لندن.

مرحبًا بك في اللعبة – ابحث عن مفاتيح مخفية للكشف عن عنوان URL للغرفة الحمراء على شبكة الشبكة المظلمة وحل الألغاز لتجنب الاختراق في هذا الرعب النفسي.

بينما صحيح: تعلم () – قطتك أفضل منك في الترميز. العب كأخصائي تعلم آلي يقوم بصنع الشبكات العصبية ، وتطوير نظام ترجمة لك ولت قطتك.

World of Haiku-هذا الألغاز التعليمية لديه لاعبون يستخدمون محطةهم ، وأدوات مثل Johntheripper و NMAP للتغلب.

World Wide Hack – في المحاكاة متعددة اللاعبين على الإنترنت ، قرر ما إذا كنت ترغب في تحقيق الثروة من خلال الاستغلال أو الانضمام إلى المتسللين الآخرين في شبكات العدو المتسللة. قم بترقية جهاز الكمبيوتر الخاص بك وتغيير العالم من خلال القرصنة.

xxx_cyberrat_xxx – بصفتك المالك بجنون العظمة في سوق الإنترنت تحت الأرض ، فإن صحتك العقلية السيئة تسبب لك البحث.

نعرف شيئًا لا نفعله? أخبرنا بما نفتقده. قد لا يكون لدينا قائمة “كاملة” بعد ، لكننا نصل إلى هناك بمساعدتكم.